- 测试环境:ArchLinux

ettercap是一个内网嗅探工具,Kali中自带,ArchLinux下可以用pacman安装:sudo pacman -S ettercap,也可以用安装图形界面版本:sudo pacman -S ettercap-gtk,笔者采用的是图形界面版本

Alt+空格,输入ettercap,输入密码即可。

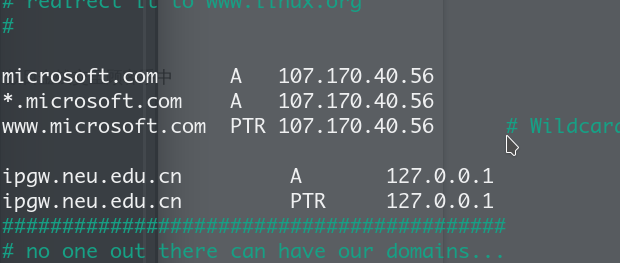

先编辑/etc/ettercap/etter.dns配置文件,这里填写DNS污染规则

比如这里的两行就是让所有ipgw.neu.edu.cn指向127.0.0.1(会导致别人上不了网)

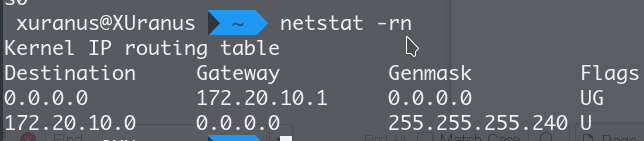

点击Sniff,选择网卡。点击Host->Scan for host,扫描局域网中的Host。完成后点击Host->Host list就能查看当前接入的Host。控制台输入netstat -rn:

Destination为0.0.0.0的就是网关地址(172.20.10.1),Host list中找到网关,点击Add to Target1,选择要被攻击的Host,添加到Target2。然后点击Mitm->ARP poisoning开始毒化。点击Plugin->Manange the plugin,点选dns_spoof

最后点击Start->Start sniffing开始攻击。被攻击者的所有http的dns都会被解析到目标域名。